Information Warfare und Informationsgesellschaft

Zivile und sicherheitspolitische Kosten des Informationskriegs

von Ingo Ruhmann und Ute Bernhardt

Beilage zu Wissenschaft und Frieden 1-2014 und zu FIfF Kommunikation 1-2014 Herausgegeben von der Informationsstelle Wissenschaft und Frieden und dem Forum InformatikerInnen für Frieden und gesellschaftliche Verantwortung e.V.

„Niemand hier oder irgendwo sonst würde es zulassen, dass all seine persönlichen und familiären Informationen an einem Ort gespeichert werden, an dem jeder Wildfremde darin herumstöbern könnte. Kein Unternehmen oder Verein und sicherlich kein Staat könnte es sich lange erlauben, Unternehmensgeheimnisse, Spenderlisten oder diplomatische Verhandlungspositionen ungeschützt herumliegen zu lassen.

Und doch geschieht im Prinzip zunehmend genau das: Der Schutz unserer persönlichen, geschäftlichen und nationalen Sicherheitsdaten wird kompromittiert durch Sorglosigkeit, mangelhafte Vorkehrungen und Ausflüchte. In der heutigen Welt hängt die Sicherheit eines Landes in höchstem Maße vom Sicherheitsbewusstsein und Handeln unserer Behörden, Unternehmen, Zulieferer, Schulen, Freunde, Nachbarn, Verwandten und, ja, von uns allen ab.“

General Keith Alexander, Direktor der National Security Agency und Kommandeur des »U.S. Cyber Command«, Washington, 3. Juni 20101

Die britische »Government Code and Cypher School« baute 1939 auf dem Landsitz Bletchley Park eine neue Einrichtung auf, um die verschlüsselten Nachrichten der damaligen Kriegsgegner systematisch auszuwerten und zu entschlüsseln.2 Die Analyse der Datenformate und der Umstände der Sendung – heute: der Metadaten – ermöglichte Rückschlüsse auf Sender und mögliche Nachrichteninhalte. Die fähigsten Mathematiker und Kryptospezialisten sollten die verschlüsselten Inhalte der Sendungen lesbar machen.

Einer der besten dieser Wissenschaftler war der Mathematiker Alan Turing, der 1936 in einer bahnbrechenden Arbeit ein universelles Modell eines Computers entwickelt hatte.3 Turing löste das Entschlüsselungsproblem durch die Konstruktion erster digitaler Rechenmaschinen, die ab 1941 die »industrielle« Entschlüsselung des »ENIGMA«-Codes der deutschen Wehrmacht, später auch des »strategischen« Codes des deutschen Generalstabs ermöglichten. Die so entschlüsselten Pläne und Operationen der Wehrmacht trugen ganz wesentlich zum Sieg der Alliierten bei.

Aus Bletchley Park wurde ein bis 1987 betriebenes Trainingszentrum, aus der »Government Code and Cypher School« wurde 1946 das »Government Communications Headquarter«, GCHQ.4 Dort wurden alle Ressourcen zur Nachrichtensammlung und –analyse zusammengezogen. Die Erfahrungen aus der Zusammenarbeit mit Großbritannien führten in den USA 1952 zur Gründung der National Security Agency, NSA.5 Andere Länder folgten später diesem Beispiel.

Seit Beginn des Zweiten Weltkrieges wird unentwegt jede Form elektronisch übermittelter Kommunikation aufgespürt und analysiert – immer auf dem neuesten Stand technischer Möglichkeiten. Das Werkzeug, das die Entschlüsselung und effiziente Realisierung der Kommunikationsüberwachung überhaupt erst ermöglichte, war der Computer, und das schon viele Jahre, bevor so etwas wie Informatik überhaupt existierte. Die Digitalisierung der Kommunikation und der Siegeszug des Internets eröffneten dann – zusammen mit leistungsfähigen neuen Analysealgorithmen – der Überwachung völlig neue Möglichkeiten.

Alan Turing gilt zu Recht als einer der wichtigsten Väter der Informatik: Er schuf die Grundlagen für digitale Computer und zugleich für die maschinelle Entzifferung verschlüsselter Nachrichten. GCHQ und NSA wurden gegründet, um diese Entwicklung weiterzutreiben.

Information Warfare 1.0: Kalter Krieg

Auf britischer und amerikanischer Seite brachte der Zweite Weltkrieg nicht nur einen erheblichen technologischen Schub in der Radar-, Funk-, Kommunikations- und Computertechnik, dort wurden nach Kriegsende auch die Arbeitsergebnisse und teilweise sogar das Personal der deutschen Seite »gesichert«. Dieser Vorsprung wurde in den Nachkriegsjahren konsequent ausgebaut.

Schon während des Krieges hatten alle Parteien jede Möglichkeit genutzt, den Telegraphen- und Fernmeldeverkehr zu überwachen. Deutsche6 wie Alliierte7 zapften durchlaufende Kommunikationskabel an und belauschten den darüber abgewickelten Fernmeldeverkehr. Auch die konventionelle Überwachung des Post- und Fernmeldeverkehrs wurde nach dem Krieg auf allen Seiten ausgebaut. An der Grenze der beiden Machtblöcke gelegen waren beide deutsche Staaten Operationsgebiet von Militärs und Geheimdiensten. In der Bundesrepublik behielten sich die Westalliierten umfangreiche Befugnisse vor, den Post- und Fernmeldeverkehr zwischen Ost- und Westdeutschland und auch den Fernmeldeverkehr innerhalb der Bundesrepublik abzuhören. Pro Jahr wurden mehrere Millionen Postsendungen kontrolliert und hunderttausende Gespräche überwacht. Diese Befugnisse wurden im Zusatzprotokoll des NATO-Truppenstatus festgeschrieben und gelten bis heute in ganz Deutschland fort.8 Frankreich und Großbritannien reduzierten ihre Aktivitäten über die Jahre, die US-Dienste hingegen – im Wesentlichen die NSA –bauen ihre Kapazitäten weiterhin aus.

Im Zweiten Weltkrieg begann die erste Stufe der Verwertung von Daten aus elektronischen Komponenten und Computersystemen. In den Bell Laboratories hatte man entdeckt, dass Fernschreiber und vergleichbare elektrische Geräte, wie etwa Kryptogeräte, Funksignale produzieren, die sich aus einiger Entfernung mitlesen ließen.9 Diese elektromagnetische Abstrahlung, später »TEMPEST« genannt, wurde bald für die Spionage genutzt. Die Briten verfeinerten das Verfahren so weit, dass sie in den 1950er Jahren während der Suez-Krise die Einstellungen von (auf dem ENIGMA-Bauprinzip beruhenden ) Hagelin-Kryptogeräten auffingen und die verschlüsselte diplomatische Kommunikation der Ägypter und somit auch deren Verhandlungsergebnisse mit Moskau tagesaktuell mitlesen konnten.10 Mit einem System zur Detektion der Empfängerfrequenzen gegnerischer Überwachungssysteme ermittelten sie die Funkkommunikationswege der sowjetischen Botschaft in London, die sowohl der Kommunikation mit Moskau als auch der Agentenführung dienten.11 Der britische Inlandsgeheimdienst MI5 und GCHQ hebelten 1960 durch TEMPEST-Abstrahlungsmessungen die Verschlüsselungssysteme der französischen, griechischen und indonesischen Botschaften zunächst in London, später in anderen Ländern aus, scheiterten jedoch daran, auch den Code der Deutschen Botschaft mitzulesen.12

Im Gegensatz zum GCHQ umfasste das Aufgabengebiet des US-Auslandsgeheimdienstes NSA von Beginn an ein breiteres Aufgabenspektrum, das stärker auf die Aufklärungsinteressen einer atomaren Supermacht abgestimmt war. Bei der NSA wurde die gesamte Kommunikations- und Elektronische Aufklärung (Communications and Signals Intelligence) gebündelt. Die NSA ist – anders als die anderen bekannten US-Geheimdienste – in die militärische Organisationshierarchie integriert und wird von einem Militär befehligt, der seit einigen Jahren immer zugleich auch Kommandeur des »U.S. Cyber Command« ist.13

Die NSA verfolgte im Kalten Krieg vier operative Aufgaben: neben der klassischen Nachrichtenaufklärung insbesondere die technische »Signals Intelligence«, um von a) sowjetischen Raketentests und anderen Signalquellen aus technischem Gerät Daten zu erheben, b) die Luftabwehr und das militärische Kommando- und Kontrollnetzwerk gegnerischer Staaten zu überwachen und c) die Bewegungen gegnerischer Truppen zu verfolgen. Die NSA wurde außerdem eingesetzt, um im Auftrag des FBI auch im eigenen Land Überwachungsmaßnahmen durchzuführen.14

Für die klassische Nachrichtenaufklärung wurden seit den 1950er Jahren Überseekabel, seit den 1970ern Satellitenkommunikationswege und Mikrowellen-Übertragungsanlagen an mehreren zentralen Übertragungsknoten weltweit angezapft.15 Ab den 1970er Jahren kamen Satelliten zur Funkfernaufklärung hinzu. Die Telemetriedaten von Raketentests wurden von Flugzeugen oder Bodenstationen aufgefangen. Für die Ortung und Überwachung von Signalquellen wurden rund um den Erdball Empfangs- und Peilstationen errichtet, um eine möglichst genaue Kreuzpeilung zu erreichen; die in Deutschland bekannteste Station befand sich auf dem Berliner Teufelsberg, die größte in Gablingen bei Augsburg.

Wie alle größeren Signals-Intelligence-Organisationen verfügte die NSA schon damals über diverse Schiffe und Flugzeuge zur Funkaufklärung. Diese drangen regelmäßig in fremdes Hoheitsgebiet ein, um die gegnerische Abwehr zu provozieren, die dann jene Signale erzeugte oder gar größere Teile des Kommandonetzes für den Nachrichtenaustausch aktivierte, um deren Auswertung es der NSA ging. Diese Art der Datensammlung führte im Kalten Krieg regelmäßig zu bewaffneten Auseinandersetzungen. Allein von 1950 bis 1959 gab es 33 Zwischenfälle zwischen Flugzeugen der USA und »kommunistischer Staaten«, bei denen fast alle beteiligten US-Maschinen abgeschossen und die Besatzungen getötet wurden.16 Während des Sechs-Tage-Krieges 1967 versenkten israelische Streitkräfte das US-Spionageschiff »Liberty« im Mittelmeer; 1968 kaperten Nordkoreaner die U.S.S. Pueblo.17 Eine Maschine zur Messung der Telemetriedaten sowjetischer Raketentests war 1983 an dem Luftzwischenfall über Sachalin beteiligt, der mit dem Abschuss eines »Korean Airline«-Jumbos durch sowjetische Jäger endete. Beim bislang letzten größeren Zwischenfall 2001 zwangen chinesische Abfangjäger eine US-Spionagemaschine zur Landung auf der Insel Hainan und setzten die Besatzung fest.18 In den letzten Jahren wurde vor allem der Abschuss etlicher Spionagedrohnen bekannt.19

Bei den Atommächten hielten Computer in den 1950er Jahren Einzug. Was mit dem Kommando und der Kontrolle der Nuklearstreitkräfte begann, entwickelte sich bis in die 1980er Jahre zu einem militärisch vielfältig genutzten Kommunikations- und Steuerungsinstrument. Die Computer in militärischen Kommando- und Kontrollnetzwerken wurden daher früh zum Objekt von Aufklärung und Sabotageideen. Die TEMPEST-Abstrahlung von Computersystemen wurde in den 1960er-Jahren untersucht, um einerseits den Datenverkehr fremder Systeme auszuspähen und andererseits eigene Geräte besser gegen Abstrahlung zu schützen.20 In den 1970er Jahren begannen US-Dienste, sich direkt Zugang zu Computersystemen gegnerischer Militäreinrichtungen zu verschaffen und dort Manipulationen vorzunehmen. Erleichtert wurde dies durch die bis Ende der 1970er Jahre legalen Exporte21 von – so ein Bericht des US-Senats – mehr als 300 leistungsfähigen Computern in Länder des Ostblocks,22 die dort überdies von US-Firmen, etwa von IBM und Digital Equipment, gewartet wurden.23

Der Fall Karl Koch – er war angeklagt, Daten an den sowjetischen Geheimdienst KGB verkauft zu haben24 – brachte weitere Details ans Tageslicht. Die Sowjets hatten sich 1981 Zugang zu Daten aus US-Systemen verschafft.25 Die NSA wurde daraufhin Mitte der 1980er Jahre beauftragt, die Sicherheit informationstechnischer (IT-) Systeme zu prüfen und Schutzmaßnahmen zu entwickeln, bevor sensitive Daten dort gespeichert würden.26 Der NSA wiederum war es mehrfach gelungen, „geheime militärische Computersysteme in der Sowjetunion und anderen Ländern zu penetrieren. Die Regel, erklärte ein Experte, sei, dass bei jedem Land, dessen sensitive Kommunikation wir [die USA, d. A.] lesen können, wir auch in ihre Computer gelangen können.“ 27 US-Agenten brachen dazu zumeist in die Rechenzentren ein. Ebenfalls in den 1980er Jahren „haben sowohl NSA als auch CIA damit »experimentiert«, Computer anderer Nationen durch Infektion mit Viren und anderen destruktiven Programmen außer Gefecht zu setzen“. 28 Das »Army Signals Warfare Laboratory« schrieb im Rahmen des »US Government Small Business Innovation Research Program« im Frühjahr 1990 öffentlich Aufträge über 500.000 US$ für Forschung und Entwicklung militärisch nutzbarer Computerviren und ihre Einnistung in gegnerische Systeme aus.29.

Mit dem Ende der Blockkonfrontation endete die erste, noch recht heterogene Ära des Information Warfare: Der Siegeszug der Computertechnik auch beim Militär sowie elaborierte elektronische Messtechniken hatten die Menge an Aufklärungsdaten explodieren lassen, und die Analyse dieser Daten per Computer hatte die Aufklärungsqualität um Größenordnungen verbessert. Der Computer war Ende der 1980er Jahre bereits ein operatives Ziel und wurde zugleich als Werkzeug für Spionage, Sabotage und Kriegsführung eingesetzt. Noch aber war weder die umfassende Digitalisierung von Kommunikation und Steuerungstechnik abgeschlossen noch die lückenlose Vernetzung der verschiedenen Systeme hergestellt.

Dennoch war Anfang der 1980er Jahre schon unverkennbar, wohin diese Entwicklung führen würde. 1982 publizierte James Bamford die erste Aufarbeitung der Arbeit der NSA. Seine inzwischen über 30 Jahren alte Zusammenfassung und sein Ausblick zeigen, dass die Entwicklung seither keinesfalls als eine zufällige zu sehen ist, sondern als eine, die konstanten Zielen folgt, die ihren Ursprung im Zweiten Weltkrieg haben. Bamford schrieb:

„Drei Jahrzehnte nach ihrer Gründung arbeitet die NSA immer noch ohne eine formale, gesetzlich abgesegnete Satzung, obgleich die Church-Kommission dies als die dringlichste Reform gefordert hatte. Stattdessen gibt es ein supergeheimes Überwachungsgericht, das so gut wie ohnmächtig ist, den »Foreign Intelligence Surveillance Act«, der so viele Hintertüren und Ausnahmen hat, dass er fast nutzlos ist, und eine Präsidentenverfügung, die mehr dazu taugt, die Geheimdienste vor den Bürgern zu schützen als die Bürger vor den Diensten. Weil es eine Präsidentenverfügung ist, kann sie außerdem jederzeit nach Laune des Präsidenten und vollkommen am Kongress vorbei geändert werden.

Die Überwachungstechnologie der NSA ist wie ein Erdtrichter: Sie wird immer breiter und tiefer, saugt immer mehr Kommunikation ein und schafft nach und nach unsere Privatsphäre ab. Diese Aufgabe wird in den 1980er Jahren immer einfacher werden, wenn Sprachkommunikation in digitale Signale umgewandelt werden wird, was etwa 1990 der Fall sein dürfte. Ist das passiert, dann wird es so leicht sein, einen Computer mit Schlüsselwörtern vorzuprogrammieren und damit Telefongespräche zu überwachen, wie es heute schon ist, die Datenkommunikation zu überwachen. […]

Wenn es gegen eine solche Technotyrannei Abwehrmöglichkeiten gibt, dann werden die wohl nicht vom Kongress kommen – das legen zumindest die Erfahrungen aus der Vergangenheit nahe. Am ehesten werden sie wohl aus den Hochschulen und der Industrie kommen, und zwar in Form sicherer Verschlüsselungsanwendungen für private und kommerzielle Kommunikationsgeräte.“ 30

Von der Funkaufklärung zur Überwachung im Internet

| EloKa*-Funkaufklärung | Mobile TK-Teilnehmer | Internet |

|---|---|---|

| Emitter-Lokalisierung | Handy-Ortung kommerziell verfügbar (US-Patent 6212391 von 2001) | Domainname/IP-Nummer in Datenbanken abgelegt und ermittelbar |

| Signaturenermittlung: Frequenzen, Signalisierungsformat etc. |

Signalstandards definiert | Übermittlungsformat standardisiert |

| Rekonstruktion von Kommunikationsnetzen | TeilnehmerkennungenTelefonnummernNutzerkennung: IMSI = International Mobile Subscriber Identity Zur mobilen Ermittlung: IMSI-CatcherSeriennummer des Gerätes: IMEI = International Mobile Equipment IdentityDie Übermittlung der Kennungen kann in GSM verschlüsselt sein; einfacher: Zugriff auf Betreiber-Datenbanken |

IP-Nummern statisch oder dynamisch vergeben, Mail-Nummern statischNutzung von Tracking-CookiesAlle IP-Pakete enthalten Daten über Sender, Empfänger und die lfd. Nummer zur Rekonstruktion der Nachricht |

| Entschlüsselung | In GSM-Netzen mittlerweile in Echtzeit per Laptop | IP-Verkehr ist ohne Zusatzvorkehrungen unverschlüsselt |

| Auswertung | Inhalte und Signalisierungsdetails sind durch schwache Verschlüsselung lesbar | Die Sammlung der Datenpakete an zentralen Netzknoten bzw. Übergängen zu einer Nachricht erlaubt die einfache Rekonstruktion der Kommunikation im Klartext |

| * EloKa = Elektronische Kampfführung | ||

Information Warfare 2.0: neue Doktrin statt Friedensdividende

Bis zum Ende der Blockkonfrontation hatte die Ausdifferenzierung der Nuklearstrategie der beiden Supermächte aufseiten der USA bereits zu einer im Atomkrieg überlebensfähigen Kommandoinfrastruktur (Command, Control, Communications and Intelligence, C3I) geführt.31 Die Doktrin der »Flexible Response« machte den Ausbau ausfallsicherer Datenkommunikationskanäle erforderlich. In den 1980er Jahren war die Computervernetzung per Internettechnologie so weit fortgeschritten, dass die Redundanz der Übertragungswege auch für militärische Anforderungen ausreichend war. Das computergestützte C3I-Netz war seit Anfang der 1970er Jahre zunehmend auch für konventionelle Konflikte genutzt worden und hatte für die operative Kriegsführung entscheidende Bedeutung erlangt. »Personal Computer«, die PCs, wurden ab Mitte der 1980er Jahre für den Einsatz an der Front eingeplant. Angefangen mit Abstandswaffen für den atomaren wie konventionellen Einsatz, wie etwa Marschflugkörper (Cruise Missiles), wurden »intelligente« Waffen und Munition ab den 1970er Jahren in die Arsenale integriert. Die »AirLand Battle«-Doktrin der US-Streitkräfte, später auch der NATO, sah durch Computervernetzung »verbundene« Operationen in großer operativer Tiefe vor.32

Ende der 1980er Jahre wurden Aufklärungsdaten in einer Menge und Qualität gesammelt, dass eine Lageanalyse möglich wurde, die sowohl einen umfassenden Überblick liefern als auch auf einzelne Aktionen fokussiert werden konnte. Die Anbindung einzelner Soldaten33 an ihre Kommandeure per Datenkommunikation erhöht deren taktische Einsatzfähigkeit. Kommandeure konnten sich besser über entscheidende Aktionen informieren, und die taktische Übersicht ermöglichte es, eigene Ressourcen effektiver einzusetzen. Damit waren alle notwendigen technischen Bausteine verfügbar – einschließlich der »AirLand Battle«-Doktrin als taktisch-operativer Grundlage – um die computerbasierte Kriegsführung als integrierte Vorgehensweise zu formulieren.

Mit dem Ende des Ost-West-Konfliktes war es geboten, alte Operationsformen über Bord zu werfen und sich mit neuen Konflikttypen auseinanderzusetzen. Das Ende der Blockkonfrontation und damit das Ende der Planung für Kriege zwischen großen Armeen wurde somit zum Auslöser für die Entwicklung von Information Warfare als »Force Multiplier« (Kampfkraftverstärker) und als technische Grundlage für eine neue »Revolution in Military Affairs« sowie als operative Grundlage der Kriegsführung in Konflikten mit geringer oder mittlerer Intensität. Technisch und politisch war die Zeit reif für »Information Warfare 2.0« mit der voll ausdifferenzierten Nutzung der Informationstechnologie für militärische Operationen gemäß einer detaillierten Doktrin. Im Golfkrieg 1991 bewies sich, dass High-Tech-Instrumente äußerst wirkungsvoll für die konventionelle Kriegsführung eingesetzt werden können.

Information Warfare als Begriff lässt sich bis in die 1970er Jahre zurückverfolgen.34 Zunächst wurden der IT-Einsatz und die Verletzlichkeit computergestützter C3I-Systeme nur als neues Sicherheitsrisiko angesehen. Im Umkehrschluss ergibt sich daraus allerdings der Ansatz, genau diese Verletzlichkeit zu nutzen, um den Ausgang eines Konflikts zu beeinflussen: Wenn eine Seite kontrollieren kann, welches Wissen einem Gegner zur Verfügung steht, dieses Wissen manipulieren und ein C3I-Systems sogar physisch zerstören kann, dann verliert der Gegner die Fähigkeit zur Lageanalyse sowie zur Kommandoausübung und zur Kontrolle militärischer Operationen.35 Zugleich lässt sich die Leistung der eigenen Soldaten erhöhen, indem bessere und umfassendere Daten und Informationen in Echtzeit bereitgestellt werden.

Definiertes Ziel ist eine Informationsdominanz, die aufgefächert wird in

- gesteigertes Lagebewusstsein (situational awareness),

- verbesserter Lageüberblick (topsight) mit Hilfe von Datenaustausch, Visualisierungsmethoden und Unterstützungssystemen, um die Kommandoleistung zu steigern und

- erhebliche Leistungssteigerung des eigenen C3I-Systems.36

Gegenstand von Information Warfare sind damit sowohl die zur militärischen Führung nutzbaren Daten und Nachrichten sowie die Störung ihrer Nutzung durch andere. Für Letzteres werden Daten manipuliert oder die sozialen Organisationen und technischen Systeme, die diese Daten verarbeiten, gestört. Dies betrifft Daten und Systeme auf allen Konfliktebenen, von der medialen Vorbereitung und Begleitung bis zur Versorgung eines Soldaten auf dem Schlachtfeld mit notwendigen Daten.

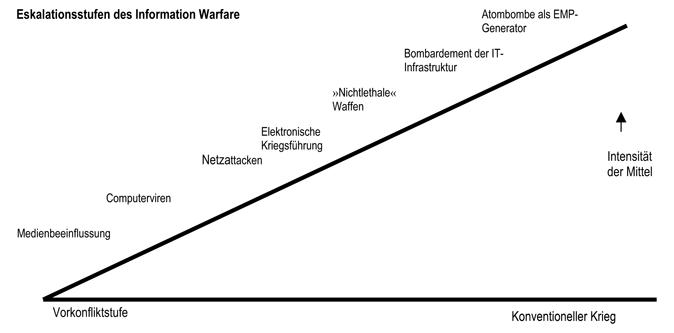

Der Golfkrieg wurde noch auf Basis der »AirLand Battle«-Doktrin und des zuvor entwickelten »Field Manual 100-5« für integrierte Operationen zu Lande und in der Luft geführt. 1996 wurde als Nachfolger das »Field Manual 100-6« der U.S. Army zur Planung und Durchführung von »Information Operations« herausgegeben.37 Damit wurde die Kriegsführung auf Basis des Information Warfare die reguläre militärische Operationsform der US-Streitkräfte, die bis heute wiederholt konkretisiert und stark ausdifferenziert wurde. Folgende Einsatzmittel für »Information Operations« sind in diesem Manual vorgesehen:

- gegen IT-Systeme: Mittel der Elektronischen Kriegführung, Zerstörung mit konventionellen Waffen sowie nicht-atomare Generatoren zur Erzeugung elektromagnetischer Impulse (EMP),

- gegen militärische Organisationen: Tarnen und Täuschen als Gegenmittel für jede Form der Aufklärung, Störung der Kommunikation durch Mittel der elektronischen Kriegsführung und durch psychologische Mittel,

- gegen Medien und Öffentlichkeit: Mittel der psychologischen Kriegführung, aber auch direkte Gewalt, beispielsweise gegen Journalisten und deren Kommunikationssysteme.

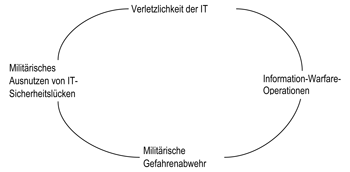

Abbildung 1: Information Warfare 2.0

Von Beginn an umfasst Information Warfare also nicht allein die Datensammlung und -analyse aus der früheren elektronischen, der psychologischen Kriegsführung und der Spionage (die schon immer eine Aufgabe von Diensten wie NSA und GCHQ war), sondern auch die Überwachung und Beeinflussung von Medien und zivilen Informationskanälen. Auch eine immer weiter ausdifferenzierte Vielfalt von Operationen zur Computerspionage und –sabotage gehört in diesen Bereich. Dabei wird der »permanente Kriegszustand« mit militärischen Operationen in verdeckten Arenen, der aus der klassischen elektronischen Kriegsführung und der Spionage bekannt ist, hier auf das Zivilleben ausgedehnt.

Sowohl in der gemeinsamen Terminologie der US-Streitkräfte38 als auch in den fortentwickelten aktuellen Operationshandbüchern der U.S. Army haben »Information Operations« dabei immer auch eine virtuelle sowie eine „physische Dimension“ 39, und zwar bis hin zu „der Eliminierung gegnerischer Systeme“.40 Die Probleme bei der Rückverfolgung (Attribuierung) der Herkunft von Cyberattacken werden ausdrücklich als Begründung dafür angeführt, dass neben der virtuellen Reaktion im Information Warfare auch die physische Gewaltausübung zur Erreichung eines gewünschten Ziels vorgesehen wird.

Die 1990er Jahre waren gekennzeichnet durch den Ausbau technischer Möglichkeiten und wiederholte Reorganisationen der militärischen und geheimdienstlichen Organisationen, um die formulierten operativen Wünsche mit den Ressourcen und Möglichkeiten besser in Einklang zu bringen. Unter operativen Aspekten blieb die reale Kampfführung nach Information-Warfare-Prinzipien in dieser Zeit trotz schlaglichtartiger Erfolge noch episodenhaft. Die Ansätze und Einheiten zur Informationskriegsführung, die auf höchst unterschiedlichen Ebenen und eher mäßig koordiniert entstanden, wurden erst nach 2001 zusammengeführt.

Auf militärischer Ebene wurde Information Warfare in dieser Phase zum Synonym des Umbaus der Streitkräfte und der Abkehr von massiven Feldschlachten. Einerseits sollten schnelle, global einsetzbare »Small Warfare Units« eine präzise steuerbare militärische Machtprojektion überall auf dem Globus ermöglichen.41 Andererseits sollten die modernisierten Streitkräfte auch in der Lage sein, konventionelle Konflikte mit deutlich weniger Kräften, schneller, »entschiedener« und erfolgreicher führen zu können.

Wichtigstes Beispiel dafür war der Überfall auf den Irak 2003, der medial als erster »digitaler Krieg« angekündigt wurde. Er sollte durch die psychologische Wirkung massiver Luftschläge zu Beginn der Kampfhandlungen (shock and awe) und eine überlegene alliierte Truppenführung binnen kurzer Zeit gewonnen werden. Statt des früher für Angriffsoperationen für notwendig gehaltenen Kräfteverhältnisses – dreifach stärkere Kräfte auf Angreiferseite als auf Seiten des Verteidigers –, setzte US-Verteidigungsminister Donald Rumsfeld gegen die 400.000 irakischen Soldaten lediglich eine Streitmacht von 250.000 Angreifern ein. Obendrein konnten von den fünf verfügbaren Armeedivisionen nur vier eingesetzt werden, da die Türkei es den US-Truppen untersagte, den Irak von türkischem Territorium anzugreifen; das Verbot schloss den Start von Kampfflugzeugen vom US-Luftwaffenstützpunkt Incirlik ein.42

Ein typisches Element für den Information Warfare ist die psychologische Kriegsführung, d.h. die Beeinflussung des heimischen und gegnerischen Publikums. In diesem Sinne wurden Medienberichte lanciert, US-Militärs hätten bereits vor Kriegsbeginn mit wichtigen irakischen Truppenkommandeuren die Bedingungen für ihre Kapitulation ausgehandelt.43 Die Medien berichteten weiter, „nahezu Allwissenheit plus intelligente Munition“ werde die US-Truppen in die Lage versetzen, die meisten wichtigen Ziele simultan anzugreifen und zu zerstören. Die USA könnten, so hieß es, bis zum Ende der ersten Woche dem gesamten irakischen Militärapparat einen vernichtenden Schlag versetzen und 75% des irakischen Territoriums besetzen.44

Zu Kriegsbeginn 2003 wurden – ganz dem »Field Manual 100-6« gemäß – die irakischen Kommunikationslinien bombardiert und zerstört, bevor mit dem Einmarsch begonnen wurde. In den ersten drei Tagen rückten US-Truppen fast ungehindert 400 km weit vor, wurden dann aber in unerwartet intensive Kämpfe verwickelt, was zur Kritik führte, die US-Streitmacht sei nicht groß genug.45 Die US-Luftwaffe ersetzte große Teile der Artillerie durch die direkte Kommunikation zwischen den Bodeneinheiten und der Luftwaffe sowie durch »intelligente« Munition.46 Die IT-gestützte Vernetzung erlaubte es, binnen 15 Minuten aus den Aufklärungsdaten von Drohnen die Zielkoordinaten für die Bomber zu berechnen, an diese zu übermitteln und das ausgesuchte Ziel anzugreifen.47 Für die Einnahme von Bagdad wurde statt der im vorherigen Golfkrieg benötigten neun Artilleriebrigaden nur eine abgestellt,48 was half, logistische Probleme zu vermindern und die Geschwindigkeit des Vormarsches zu erhöhen.

Auch bei einer sehr vorsichtigen Bewertung der Medienberichte über den Irakkrieg lassen sich zahlreiche Argumente dafür finden, dass die militärische Machtausübung durch den breiten Einsatz vernetzter IT im Sinne des Information Warfare real gestärkt wurde. Der entscheidende Faktor war dabei nicht der Einsatz vereinzelter Präzisionswaffen, sondern die Integration der Einzelteile in eine komplexe Infrastruktur, mit der Kommando und Kontrolle verbessert wurde. Dieses Konzept erwies sich allerdings als untauglich für den nachfolgenden Guerillakrieg.

Parallel zu diesem militärisch-operativen Wandel bauten U.S. Army, U.S. Air Force und NSA eigene »Hackertruppen« auf, um Sicherungsaufgaben durchzuführen und Angriffsoptionen zu erproben. Seit 1993 verfügte die U.S. Air Force über ein »Air Force Information Warfare Center«49 und das US-Verteidigungsministerium über ein »Joint Command and Control Warfare Center«,50 das mit der psychologischen Kriegsführung, der operativen Sicherheit und der Zerstörung gegnerischer C3I-Strukturen betraut war. Dort liefen alle verfügbaren Daten über digitale Waffen-, Computer- und C3I-Systeme potentieller Gegner und deren Schwachstellen zusammen. Diese für Cyberangriffe geeigneten Daten wurden in der vernetzten »Constant Web«-Datenbank in 67 Ländern verteilt vorgehalten51, und sie werden bis heute genutzt.

Besondere Bekanntheit hat inzwischen das 1998 gegründete »Office for Tailored Access Operations« (TAO) der Signals-Intelligence-Abteilung der NSA erlangt. TAO-Mitarbeiter haben sich seither sowohl per Internet in IT-Systeme eingehackt als auch Agenten bzw. Militärs vor Ort damit beauftragt, sich wie schon in den 1970er Jahren etwa durch Einbruch physischen Zugang zu den zu manipulierenden IT-Systemen zu verschaffen und Schadsoftware zu installieren.52 Aufgaben und Operationsweise des TAO wurden 2009 erstmals näher beschrieben.53

Allerdings wurden sämtliche Aufklärungswünsche und Sabotageideen im militärischen Umfeld durch die Verschlüsselungssysteme behindert, die seit dem Ersten Weltkrieg flächendeckend eingesetzt werden. Sämtliche Staaten verschlüsseln ihre diplomatische und militärische Kommunikation, um das Spionieren zu erschweren. Nur die zivile Kommunikation blieb unverschlüsselt, sieht man vom verpflichtenden DES-Standard für das Bankenwesen nach 1984 ab.

Weltweit gab es in den 1970er und 1980er Jahren nur fünf Anbieter für kryptographisches Gerät,54 und die Anbieterländer sorgten dafür, dass die Zahl der anbietenden Unternehmen übersichtlich blieb. Sie behielten sich bei Verkäufen in Drittländer die »strategische Kontrolle« über die geschützte Kommunikation der Kunden vor,55 sofern solche Exporte – die genauso streng geregelt wurden wie der Waffenhandel – überhaupt genehmigt wurden.

Als Herausforderung für die Überwachung der Kommunikation im zivilen Bereich erwies sich die zunehmende Entwicklung neuer, starker Kryptoverfahren. Als das bedeutsamste stellte sich das asymmetrische Verschlüsselungsverfahren von Rivest, Shamir und Adelman – das RSA-Verfahren – heraus, das später Grundlage für die Open-Source-Verschlüsselungssoftware »Pretty Good Privacy« (PGP) wurde. Ab 1978 ging die NSA mit allen ihr zur Verfügung stehenden Mitteln in die Offensive gegen die Verbreitung solcher Kryptoverfahren: Reise- und Publikationsverbote für Forscher, Verweigerung von Patenten, Exportverbote und schließlich der Versuch, Kryptographie und diverse andere wissenschaftliche Gebiete der Informatik in den USA als »born secret« einzustufen (d.h. jede Publikation zu solchen Themen muss erst von der NSA genehmigt werden). Auch über das Ende der Ost-West-Konfrontation hinaus verlangte die NSA bis Ende der 1990er Jahre das Verbot aller Kryptosysteme, für die kein Generalschlüssel hinterlegt wurde (key escrow).56 Erst der Druck von Wissenschaft und Wirtschaft in den USA und nach 1989 die Weigerung der deutschen und französischen Regierung, diese Regelungen fortzuführen, ließen diese Politik ins Leere laufen. Trotzdem blieb die Kryptographie ein Arbeitsschwerpunkt der entsprechenden Dienste.

Etwa zur gleichen Zeit weiteten sich die Vorbehalte gegen die immer deutlicher zu Tage tretenden Implikationen von Information Warfare aus. In Europa, weniger in den USA, wurde darüber debattiert, wie mit dem erheblichen Sicherheits- und Eskalationsrisiko von Information Warfare und der damit verbundenen massiven Intensivierung der Kriegsführung umgegangen werden könnte. Der »Unterausschuss für Abrüstung und Rüstungskontrolle« des Deutschen Bundestags ließ das Thema Rüstungskontrolle und Information Warfare eingehend untersuchen.57 Das EU-Parlament ließ zunächst die potentiellen Gefahren für die Zivilgesellschaft aufarbeiten58 und gab daraufhin eine ausführliche Untersuchung zum Stand der nachrichtendienstlichen Telekommunikationsüberwachung in Auftrag. So entstand der »ECHELON«-Bericht für das Europaparlament,59 dessen Beratung zu harscher Kritik an der Aufklärung europäischer Partner durch NSA und GCHQ führte.

Information Warfare 2.0 – die mit dem Ende der Blockkonfrontation einsetzende erste integrierte und auf kohärenten Doktrinen aufbauende Umsetzung von Information Warfare – zeigte vor allem militärisch-operativ deutliche Resultate. Erreicht wurde dies vor allem durch den organisatorischen Umbau alter und den Aufbau neuer militärischer Einheiten sowie die Erprobung neuer Techniken und Operationsformen für die Spionage, die Sabotage von Waffensystemen und die Kriegsführung. Technisch wurde dies unterstützt durch Integration verschiedenster IT-Systeme auf allen Ebenen – wobei diese Integration nicht vollständig und durchgängig ist – sowie eine stärkere Verknüpfung von digitaler und physischer Gewaltausübung in Doktrin und Praxis. Auf politischer Ebene war – bedingt durch die Auflösung bestehender Machtblöcke – auch eine Tendenz zu stärkeren Alleingängen ehemaliger Bündnispartnern zu beobachten; dies führte teilweise sogar zu deutlichen Differenzen zwischen ihnen sowie zur Bildung von Kooperationen zwischen neuen Partnern.

Information Warfare 3.0: nach 9/11

Die Terrorangriffe des 11. September 2001 hatten nicht nur den ersten und bis heute andauernden Bündnisfall der NATO60 und den Krieg in Afghanistan zur Folge, sondern auch eine fundamentale Änderung in der Bewertung wesentlicher Parameter der Sicherheitslage. Das Versagen der Geheimdienste, die Terrorangriffe rechtzeitig zu erkennen und zu verhindern, hatte nicht etwa eine Neuaufstellung, sondern ihre Stärkung zur Folge. Die infolge des »ECHELON«-Berichts aufgekommene Kritik an Überwachungsmaßnahmen verstummte; gleichzeitig wurden die zur Überwachung genutzten Techniken und exorbitanten Ressourcen nochmals massiv ausgebaut. Die Bedeutung von Information Warfare als operative Kriegsführungsstrategie nahm trotz aller weiter betriebenen Ausdifferenzierung und trotz des Zugewinns im Sinne von »Guerilla and Small Units Warfare« ab, obwohl Information Warfare gerade dafür neue Optionen liefern sollte. Stattdessen gewannen nachrichtendienstliche Aspekte an Bedeutung. Die Sicherheitslage nach »9/11« hatte für »Information Warfare 3.0« das Wiedererstarken traditioneller nachrichtendienstlicher Methoden zur Folge und damit zwangsläufig auch die Verstärkung militärisch-geheimdienstlicher Operationen in zivilen Bereichen.

Unmittelbar nach den Anschlägen vom 11. September 2001 begannen zwei entscheidende, wenngleich gegenläufige Entwicklungen:

Auf der einen Seite lief eine Untersuchung auf kriminalistischer und geheimdienstlicher Ebene an, um zu ermitteln, wer die Urheber der Terrorakte waren und wie sie ihre Aktion vorbereiten konnten. Die Untersuchung, die u.a. vor einem parlamentarischen Untersuchungsausschuss geführt wurde,61 ergab: Es mangelte aus Konkurrenzgründen am Austausch zwischen den, wie der Rückblick zeigt, durchaus informierten Ermittlern.62 Allerdings wurde daraus nicht die Schlussfolgerung gezogen, dass die Defizite beseitigt werden müssten, sondern es wurde beschlossen, die Sammlung von Informationen auszuweiten und die Geheimdienste zu stärken.

Auf der anderen Seite marschierte am 7. Oktober 2001 eine NATO-Streitmacht in Afghanistan ein, um den Sturz der Taliban-Regierung herbeizuführen und deren Unterstützung für al Kaida zu beenden. Dieses Ziel war im Dezember 2001 erreicht, die restlichen Taliban befanden sich auf der Flucht vor nachsetzenden Spezialeinheiten. Der Erfolg dieser Operationen und die Anfangsphase der nachfolgenden Besetzung des Landes durch reguläre Armeeeinheiten wurden maßgeblich durch eine von den Truppen selbst organisierte Information-Warfare-Anwendung unterstützt: Die anfänglich eingesetzten Spezialeinheiten und Marines zweckentfremdeten ein Logistiksystem der Streitkräfte und bauten mit seiner Hilfe ein Informationsnetzwerk über Einsätze und Taktiken von Kampftruppen für Kampftruppen auf.63 Als diese ungenehmigte Aneignung des Netzwerks unterbunden wurde, wichen die Soldaten auf kommerzielle Anbieter aus und bauten dort ein völlig unkontrolliertes Netzwerk außerhalb sämtlicher militärischer Kommunikationskanäle auf.64 Nachdem die Kampftruppen mehrmals gewechselt hatten und die Administratoren des Netzes nicht mehr im Kampfgebiet stationiert waren, wurde es an die militärische Hierarchie übergeben. Es gibt also seit fast 15 Jahren immer wieder Versuche und Beispiele für »Net-centric Warfare« mittels Selbstorganisation des Datenflusses zwischen Soldaten, teilweise sogar aus Eigenmitteln finanziert. Bislang wurde aber jeder dieser Versuche von der militärischen Organisation neutralisiert und in die hierarchischen Abläufe integriert mit dem Ziel, den selbstorganisierten Datenaustausch zu unterbinden. Der Einsatz in Afghanistan entwickelte sich derweil genau wie der im Irak zur permanenten Bekämpfung von Guerillas ohne Aussicht auf eine Lösung.

Höchst bemerkenswert an beiden Entwicklungen ist, dass hier Erfahrung und Evidenz im diametralen Widerspruch zu den Resultaten stehen.

- Information-Warfare-basierte militärische Operationen im Irakkrieg und in Afghanistan haben – wie immer man dies auch bewerten mag und trotz aller hoch bedenklichen Konsequenzen – durchaus signifikante Ergebnisse gezeigt, sowohl durch höhere Intensität und Geschwindigkeit großer konventioneller Verbände als auch durch netzwerkartige Selbstaneignung von IT-Ressourcen und Abkehr von herkömmlichen Kommandostrukturen, wobei die sicherheitspolitischen Implikationen keineswegs angemessen aufgearbeitet sind.

- Extensive, IT-bezogene Aufklärung, Überwachung und Computersabotage haben trotz aller gesammelten Daten weder die Anschläge von 11. September noch nachfolgende Aktionen noch die militärischen Erfolge der Guerillas in den besonders stark überwachten Kriegsgebieten Irak und Afghanistan verhindert oder auch nur nachhaltig begrenzt.

Der Empirie der letzten 15 Jahre zufolge zeigt Information Warfare also Wirkung auf militärisch-operativer Ebene, blieb aber nahezu völlig ergebnislos bei der Bekämpfung von Terrorismus und Aufständen. Dennoch werden im Ergebnis netzwerkartige militärische Organisationsformen unterbunden, die ergebnislose Überwachungstechnik dagegen wird fortwährend ausgeweitet. Wie zu sehen sein wird, hatten die ausbleibenden Erfolge bei der militärischen Konfliktbeendigung im Irak und in Afghanistan nach dem Wechsel der US-Präsidentschaft zu Barack Obama zur Folge, dass klandestine Operationen von Spezialeinheiten und mit Drohnen in den Fokus rückten, für deren Vorbereitung und Ausführung der Aufklärungs- und Überwachungsapparat der USA massiv ausgebaut wurde.

Von der organisatorischen Neuordnung der Cyberkrieger …

Die Zeit ab 2001 war zunächst gekennzeichnet durch zahlreiche organisatorische Umbauten und neue Aufgabenzuordnungen.

In den USA wurden bis 2005 offensive und defensive Zuständigkeiten für Informationsoperationen noch getrennt gehalten. Der NSA-Direktor war zugleich zuständig für das »Joint Functional Component Command – Net Warfare« auf eher strategischer Ebene. Der Direktor der »Defense Information Systems Agency« war zugleich Kommandant der »Joint Task Force – Global Network Operations« auf operativer Ebene. 2008 wurden beide Zuständigkeiten der NSA zugewiesen, um „offensive und defensive Cyberfähigkeiten besser zu synchronisieren“.65 Im Juni 2009 schließlich wurden unter Präsident Obama alle offensiven und defensiven Information-Warfare-Ressourcen des US-Verteidigungsministeriums im »U.S. Cyber Command« zusammengefasst und als dessen Leiter der jeweilige NSA-Direktor bestimmt.66

In dieser Zeit fanden auch in Deutschland mehrfach erhebliche Umbauten der für Information Warfare zuständigen Organisationen statt. Bei der Bundeswehr wurden auf militärischer Seite ab 2002 alle bis dahin in den Teilstreitkräften vorhandenen Kräfte der ortsfesten und mobilen Fernmelde- und Elektronischen Aufklärung – also einschließlich der Aufklärungsboote und –flugzeuge – sowie der satellitengestützten Aufklärung (SAR-Lupe) im »Kommando Strategische Aufklärung« zusammengeführt. 2007 bis 2010 wurden darin parallele Einheiten zusammengefasst und zusätzlich Einheiten der psychologischen Kriegsführung – die »Gruppe Informationsoperationen« zur Erstellung von Medieninhalten und das »Zentrum Operative Information« – eingegliedert. 2009 wurde außerdem eine »Abteilung Informations- und Computernetzwerkoperationen« als klassische militärische Hackereinheit aufgebaut.67 Damit hat die Bundeswehr analog zur Doppelrolle der NSA als Geheimdienst wie als zentrales Bindeglied des »U.S. Cyber Command« alle Ressourcen der Elektronischen, psychologischen und Informationskriegsführung unter einem Kommando mit heute etwa 6.000 Soldaten und Zivilbeschäftigten zentralisiert.68

Unabhängig davon arbeitet das »Computer Emergency Response Team« der Bundeswehr (CERTBw) im IT-Amt der Bundeswehr in Euskirchen und kooperiert mit zivilen CERTs. Auf ziviler Seite wurde als eine Maßnahme des 2005 verabschiedeten »Nationalen Plans zum Schutz der Informationsinfrastrukturen«69 ein IT-Lagezentrum als Kern eines Krisenreaktionszentrums eingerichtet,70 Anfang 2007 das »Gemeinsame Internetzentrum« (GIZ) der Sicherheitsbehörden auf Bundesebene.71

… zu globalen Akteuren im Information Warfare

Über »Cyberkriege« berichteten die Medien schon seit Mitte der 1990er Jahre. Dabei ging es anfangs noch darum, Informationsseiten im Internet zu kapern und zu verändern. Anfang 1995 fanden solche Auseinandersetzung zwischen offiziellen Stellen Ecuadors und Perus statt. Auch die mexikanischen Zapatisten nutzten zu dieser Zeit diese Methode, um Informationen aus dem für die Presse abgeriegelten Gebiet zu verbreiten.72 Zwischen Taiwan und der Volksrepublik China gab es wiederholte Versuche der gegenseitigen Manipulation. Zu Beginn des Kosovo-Kriegs 1999 wurden die Server der NATO mit elektronischen Sendungen überflutet. Auch der Konflikt zwischen Israel und den Palästinensern wurde per Internet begleitet.73 Die Zahl solcher Aktionen wuchs aufgrund ihrer einfachen Machart und der medialen Wirkung derart, dass anfängliche Versuche, eine Chronik solcher Vorfälle zu verfassen, bald aufgegeben werden mussten.74

Spätestens der »Arabische Frühling« ab Dezember 2010 machte deutlich, dass die weltweite Verbreitung von Computern und Mobilgeräten heute in nahezu jedem inner- und zwischenstaatlichen Konflikt zu Information-Warfare-typischen Maßnahmen führt. Die Revolution in Ägypten wurde in starkem Maße per Facebook, SMS und E-Mail organisiert,75 bis das alte Regime im Januar 2011 die Internetverbindungen ins Ausland kappte und die Mobilfunknetze abschalten ließ.76

Nach dem Zusammenbruch der alten Regierungsapparate kamen in verschiedenen arabischen Staaten diverse Softwarepakete ans Tageslicht, die die Sicherheitsbehörden für die Überwachung der Kommunikation sowie als »Staatstrojaner« zur Manipulation der Computer von Oppositionellen eingesetzt hatten.77 Politisch »unangenehm« war die Enthüllung, dass ein Teil der Software von Unternehmen aus Deutschland geliefert worden war. Überdies hatte das Bundeskriminalamt laut Auskunft der Bundesregierung Sicherheitsbehörden aus 17 Ländern des arabischen Raums in Computerspionage und in Techniken zur Kommunikationsüberwachung unterwiesen.78

In der Zeit von 2007 bis 2009 gab es verschiedene Cyberoperationen, die auf staatliche Stellen hindeuteten und bei IT-Sicherheitsexperten als gravierende Bedrohung der IT-Sicherheit wahrgenommen wurden.79 Im Mai 2007 fanden gezielte Attacken auf Infrastruktursysteme in Estland statt, die ihren Ursprung in Russland hatten und zu denen sich später eine Kreml-nahe Jugendgruppe bekannte.80 Deutlich identifizierbar war die regionale Quelle von Cyberattacken auch im Zusammenhang mit dem Konflikt zwischen Russland und Georgien 2008;81 hier erfolgten die Störaktionen zwar in enger zeitlicher Nähe zu den militärischen Operationen der Russen, es wurden aber keine gezielten Angriffe staatlicher russischer Stellen registriert.

Dass regierungsnahe Organisationen oder gar staatliche Stellen aktiv Cyberattacken durchführen, konnte ernsthaft und begründet erst 2009 mit der Entdeckung der Schadsoftware »Stuxnet« diskutiert werden. Schon die Tatsache, dass die von dem Trojaner befallenen Computersystemen nur direkt vor Ort per USB-Stick mit »Stuxnet« infiziert werden konnten, wies auf US-Dienste als Verursacher hin, hatten sie diese Operationsform doch bereits in den 1970er Jahren angewandt. Unklar blieb, ob das deutsche Unternehmen Siemens oder ein beauftragter Wartungstechniker bzw. Dritte an der Verbreitung mitwirkten. Dass »Stuxnet« nur spezielle Siemens-Steuerungssoftware befällt, schädigte das Unternehmen, führte zugleich aber zu der Frage, wie dieses Spezialwissen in andere Hände gelangen konnte. Die Analyse von »Stuxnet« zeigte schnell den exorbitanten Aufwand für diese Cyberoperation, der außerhalb der Möglichkeiten gewöhnlicher Krimineller lag. Zwei Jahre nach Entdeckung und Analyse des Trojaners erklärten schließlich Vertreter der US-Regierung, »Stuxnet« sei zusammen mit Israel entwickelt worden, um Industriecomputer von Siemens in iranischen Urananreicherungsanlagen zu manipulieren und damit die dortige Urananreicherung zu sabotieren.82

Die Analyse ergab außerdem, dass »Stuxnet« signifikante Teile des Codes mit den Trojanern »Wiper« und »Duqu« teilt.83 Zur Steuerung dieser Trojaner wurden „verschiedene Plattformen zur Entwicklung mehrerer Cyberwaffen“ identifiziert84 und sogar eine ansonsten unbekannte Programmiersprache eingesetzt. Während »Stuxnet« Industriesysteme manipulierte, infizierten die anderen Schadprogramme über 350.000 IT-Systeme in Handel, Banken und bei privaten IT-Systemen allein im Nahen Osten.85 Offensichtlich waren also aus derselben Quelle mehrere Varianten der Schadsoftware in Umlauf gebracht worden. Zusätzlich zur »Stuxnet«-Familie tauchte 2012 eine Sabotagesoftware für Business-Datenbanken, »Narilam«, auf, die sehr spezifisch auf iranische IT-Systeme im Finanzsektor abzielte.86 Und bei Regierungspersonal in Osteuropa verbreitete sich fünf Jahre lang der Trojaner »Red October«.87 Wie schon »Stuxnet« verfügten auch die anderen Trojaner über signifikante Schadprozeduren, allerdings ohne jede für kriminelle Täter typische Erpressungsforderung – auch dies ein markantes Indiz für nachrichtendienstliche Spionage und Sabotage.

Ein Vergleich mit der Verbreitung von Schadsoftware aus anderen Quellen88 zeigt, dass mit »Stuxnet« und seinen »Verwandten« Computerattacken, die höchst wahrscheinlich bzw. teils sogar nach eigenem Bekunden von US-Diensten ausgehen, ein Ausmaß erreichten, das mindestens gleichzusetzen ist mit den Schäden durch klassische so genannte »Cyberkriminelle«.

Der hohe Aufwand, den die NSA für die Weiterentwicklung ihrer Werkzeuge zur Cyberspionage- und –sabotage trieb, war seit 2003 immer wieder Gegenstand von Presseberichten und Kongressdebatten in den USA. Die NSA beantragte zwar laufend erhebliche Mittel, konnte aber keine brauchbaren Computerspionage- und Sabotagesysteme vorweisen. So führte die NSA nach der Jahrtausendwende verschiedene Systeme zusammen, z.B. die im vorigen Abschnitt beschriebene Datenbank »Constant Web« zur Sammlung von Informationen über Angriffswege auf IT-Systeme.89 »Constant Web« ist heute eine der an das »XKeyScore«-System der NSA angebundenen Referenz-Datenbanken.90 2006 wurde eine Liste von über 500 IT-Systemen publiziert, die von der NSA und dem US-Verteidigungsministerium zur Cyberaufklärung entwickelt und eingesetzt wurden, darunter diverse zur Telekommunikationsüberwachung und mehrere Dutzend Werkzeuge für »Digital Network Intelligence« (DNI).91 Solche DNI-Systeme wurden in dieser ersten Entwicklungswelle erstellt, um Internet-Knotenpunkte unter Kontrolle der NSA zu bringen.

Der US-Kongress debattierte 2007 über Kosten von annähernd zwei Milliarden US$ für die in den Jahren 2005 bis 2007 entwickelten NSA-Systeme. Die Diskussion drehte sich insbesondere um die erfolglosen Projekte »Trailblazer« zur massiven Datensammlung und »Turbulence« zur selektiven Kontrolle von Internet-Knotenpunkten, Überwachung des Internetverkehrs und selektiven Modifikation von Datenpaketen.92 Bereits 2012 wurde die Existenz des NSA-Programms »XKeyScore« enthüllt93 – allerdings erschloss sich die Brisanz erst mit den ab Frühsommer 2013 vom Whistleblower Edward Snowden gelieferten Hintergrundinformationen.

Die Enthüllungen der NSA-Aktivitäten von 2013 zeigen also vor allem, wie die von der NSA seit den 1950er Jahren verfolgten Aufgaben an die Digitalisierung der Kommunikation angepasst wurden, und legten die jüngsten Schritte in einer Abfolge von Softwareentwicklungen der NSA offen, die der Sammlung, Analyse und Manipulation des Datenverkehrs im Internet dienen.

Geheimdienstliche Spezifika des Information Warfare

Geheimdienstliche Vorgehensweisen spielen in diesem Zusammenhang noch in anderer Hinsicht eine Rolle.

»Stuxnet« warf als erstes die Frage auf, was – oder besser: wer – einen Techniker oder ein Unternehmen wie Siemens dazu bringen könnte, sich mit einer Infektion per USB-Stick auf eine derart lebensgefährliche Aufgabe in einer iranischen Uranaufbereitungsanlage einzulassen. Ein typisches Indiz – das hier ausdrücklich nur als ein in den Medien recherchierbares Beispiel, nicht dagegen als belastbarer Beleg genannt sei – für eine sehr charakteristische Art von »Überzeugungsarbeit« sind staatliche Spionageerkenntnisse mit Drohpotential. So wurde über die das »Stuxnet«-Zielsystem entwickelnde Firma Siemens 2009 berichtet, sie sähe strafrechtlichen Ermittlungen wegen Embargohandels mit Iran entgegen. Zu einer nachvollziehbaren juristischen Aufarbeitung der Vorwürfe kam es allerdings nie. Die auf geheimdienstlichen Ermittlungen beruhenden Vorwürfe solcher Art sind unschwer als nützliche Argumente zu erkennen, die eine Zusammenarbeit auf ganz anderen Feldern motivieren können.

Ein zweiter Fall zeigt die Alltäglichkeit solcher Operationen. Wie von Edward Snowden enthüllte Dokumente zeigen, wurden für einen Angriff auf die Kontrollsysteme des belgischen Telekommunikationsanbieters BELGACOM, die vermutlich 2011 begannen, gezielt Systemadministratoren ausgespäht, um über ihre privaten Gewohnheiten Schadsoftware in BELGACOM-Rechner einzuspielen und die elektronische Kommunikation der EU-Kommission zu überwachen.94 Die Identifikation der Kunden von Pornoanbietern zur nachfolgenden Erpressung von Internetnutzern, die den »Islamisten« zugerechneten werden,95 schließlich vervollständigt dieses Bild: Erpressung gehört zum Kerngeschäft der Geheimdienste. Im Zeitalter des Information Warfare kann nicht nur die Kommunikation von Regierungsmitgliedern, sondern auch die ganz gewöhnlicher IT-Administratoren einer derartigen Ausspähung ausgesetzt sein.

Andererseits erbrachte die Analyse der Cyberangriffe auf Georgien und Estland, die von russischer Seite ausgingen, keine Erkenntnisse, dass der Verursacher eine staatliche Stelle sei. Stattdessen übernahmen dem Kreml nahestehende »Nationalisten« im Falle von Estland und »Kräfte, die über bevorstehende Militäraktionen genauestens im Bild waren«, im Falle von Georgien die Verantwortung.

Bei genauer Betrachtung lassen sich anhand die Vorgehensweisen in diesen Fällen aber konkrete Aussagen über sehr spezifische Akteure treffen: Geheimdienste haben nicht nur die Aufgabe, über bevorstehende Militäraktionen genauestens im Bilde zu sein. Sie sind es auch, die regelmäßig unter einer Tarnung – häufig auch unter Einsatz Dritter – oder als »abstreitbare Proxies« auftreten, um ihre eigene Beteiligung und die Verwicklung staatlicher Stellen zu kaschieren.

Sowohl die Ausspähung operativ nützlicher Dritter zur Erpressung wie die Einschaltung »abstreitbarer Proxies«, um den Nachweis einer Beteiligung zu erschweren, sind klassische geheimdienstliche Maßnahmen, die ihre Wirkung im Information Warfare deshalb voll entfalten können, weil im Internet die Zuordnung von Angriffen zu spezifischen Angreifern schwierig ist und durch die Nutzung von Dritten weiter erschwert werden kann.

»Hybride Kriegsführung«

Dies mag einer der Gründe dafür sein, warum Information Warfare schon einige Zeit vor dem NSA-Skandal mehr und mehr mit geheimdienstlichen Aktivitäten vermischt oder sogar fälschlicherweise darauf reduziert wurde.

In der öffentlichen Debatte des Jahres 2009 ging es noch darum, dass die USA noch mehr Aufträge für Cyberangriffswaffen vergeben wollten,96 dass Präsident Obama schon 2008 geheime »Presidential Orders« zum konkreten Vorgehen bei Cyberangriffen unterzeichnet habe97 und dass Obama für defensive und offensive Cybersicherheit einen Direktorenposten im Weißen Haus schaffen wolle.98 In der Folge wurde die politische Debatte um »Cyber Warfare« – die in der operativen militärischen Terminologie gar nicht übliche Umschreibung von »Computer Network Operations« bzw. »Computer Network Attack« – jedoch immer stärker auf ein Synonym für Spionage und Sabotage durch »Cyberkriminelle« und östliche Nachrichtendienste verkürzt. Einer der Anlässe dafür war ausgerechnet die Übergabe des Kommandos über das »U.S. Cyber Command« an den NSA-Direktor, General Keith Alexander, was die militärisch-geheimdienstliche Doppelfunktion der NSA für Cyberoperationen festige. US-Verteidigungsminister Leon Panetta und Präsident Obama beschworen die Notwendigkeit, eigene Systeme zu schützen, blieben aber vage darüber, dass sie gleichzeitig auch in die Offensive gehen wollten.99

Nachgerade zynisch wird diese Wendung, wenn einerseits die Geheimdienste – anders als das Militär – nicht offen operieren, sondern sich »abstreitbarer Proxies« und anderer Verschleierungsmittel bedienen, und diese verschleierte Bedrohungslage gleichzeitig vom Nationalen Sicherheitsrat der USA als Begründung genutzt wurde, nicht-zivile Akteure zu mobilisieren und »Cyberabschreckung« als Ziel zu fordern:

„Bis heute ist die U.S.-Regierung dem Cybersicherheitsproblem mit traditionellen Herangehensweisen begegnet – und diese Maßnahmen haben keinesfalls das erforderliche Maß an Sicherheit erzeugt. Diese Initiative zielt darauf ab, einen Ansatz für eine Cyber-Verteidigungsstrategie zu entwickeln, die Eingriffe in und Angriffe auf den Cyberspace abschreckt, und zwar durch verbesserte Fähigkeiten zur Frühwarnung, die Definition von Rollen für den privaten Sektor und internationale Partner sowie die Entwicklung angemessener Antworten gegenüber staatlichen und nichtstaatlichen Akteuren.“ 100

Diese Argumente waren das Ergebnis intensiver Debatten in den sicherheitspolitischen Beraterkreisen zu Beginn der Amtszeit von US-Präsident Obama. Dabei wurden die üblichen IT-Schutzdefizite abgewogen gegen die möglichen Konsequenzen aus den Vorfällen in Estland und Georgien und die in Entwicklung befindlichen technischen Potentiale. In der öffentlichen Debatte um den »Cyberspace Policy Review«101 von 2009 und um die von Obama als Leitlinie veröffentlichte, vor allem mit defensiven Themen argumentierende »Comprehensive National Cybersecurity Initiative«102 drang die wesentliche Schlussfolgerung der Berater nach außen: Internetattacken – insbesondere solche von staatlicher Seite – seien eine neue Form der »hybriden Kriegsführung«: Es handle sich bei diesen Internetattacken um einen Warnschuss, einen Enthauptungsschlag gegen ein gegnerisches Kommandosystem oder um die Vorbereitung für einen konventionellen Angriff.103

Information Warfare als hybride Kriegsführung war eine Idee. Allerdings richtete sie sich nicht gegen die USA, sondern wurde zu einem Markenzeichen der Präsidentschaft Obamas.

US-Präsident George W. Bush war am Ende seiner Amtszeit bei der Bekämpfung von al Kaida und Osama bin Laden wieder an derselben Stelle angelangt, wie vor ihm bereits Bill Clinton Ende der 1990er Jahre: Militärs und Geheimdienste suchten einen Flüchtigen, um ihn mit einem Präzisionsschlag zu beseitigen. Als der Versuch der USA, mit militärischen Methoden des Information Warfare im Irak und Afghanistan für eine dauerhafte Lösung und Befriedung zu sorgen, zunehmend scheiterte und stattdessen immer neue Aufständische produzierte, nahm die Bedeutung der Geheimdienste, ihrer Aufklärung und klandestiner Aktionen – Spionage und Sabotage – wieder zu. Präsident Obama suchte seine Chance zur Beendigung der Kriege in der Stärkung dieser klandestinen Aktionen.

Das für die Öffentlichkeit sichtbarste Ergebnis dieser Politik sind die Drohnenangriffe der USA in Afrika, im Irak und in Afghanistan und in den angrenzenden Gebieten Pakistans. Unsichtbar bleibt die Bedeutung der Cyberspionage und der Cyberangriffe, die die Aufklärungsdaten für die Drohnenangriffe liefern. Obama etablierte als erster Präsident der USA einen Direktor für Cybersicherheit im Weißen Haus und – man sollte die erklärten politischen Ziele wirklich nicht ignorieren! – stärkte die Spionagetätigkeit der NSA im Kampf gegen den Terrorismus, also gegen weltweit klandestin operierende Gruppen. Unerwartete Nebeneffekte dieses Ausbaus sind die hohe Leistungfähigkeit der entwickelten »Cyber Network«-Werkzeuge und die damit einhergehenden Möglichkeiten.

Die von Edward Snowden mit Hilfe einiger Presseorgane der Öffentlichkeit zugänglich gemachten Dokumente zeigen auf, wohin das führt. Snowdens Enthüllungen führen aber auch zu der Erkenntnis, dass Präsident Obama wohl kaum einer Einschränkung der NSA zustimmen wird, da die Cyberoperationen der NSA für ihn eine der wesentlichen Voraussetzungen für die Lösung der militär- und sicherheitspolitischen Probleme im Irak und in Afghanistan darstellen, die zu lösen er angetreten ist.

Cyberwar unter Freunden: NSA-Skandal, Datenschutz und IT-Sicherheit

Aus den von Edward Snowden zugänglich gemachten Dokumenten ergaben sich zumindest für die Fachwelt keine prinzipiell neuen Erkenntnisse, sie geben aber außergewöhnlich tiefe Einblicke in Operationen und Hintergründe für politische Entscheidungen. Es ist genau diese Tiefe, die den bisher nur schwer begründbaren und daher vagen Bewertungen eine neue Schärfe gibt und die die Fachdebatte auf eine allgemeine politische Ebene hob.

Den seit Mai 2013 andauernden Enthüllungen zufolge verfügt die NSA über Werkzeuge und Zugänge für die Erhebung und Speicherung von Kommunikationsmetadaten. Metadaten – also Daten über Kommunikationspartner und ggf. deren Aufenthaltsort – sind ein wesentlicher Bestandteil des weltweiten Kommunikationsverkehrs und erlauben dessen sofortige Auswertung in Bezug auf spezifische Personen, spezifische Inhalte oder vage Muster. Aus Metadaten ergeben sich aber auch elaborierte Analysemöglichkeiten für die Suche nach Kommunikationsmustern, -bezügen und -gruppen.104 Dabei ist die Personen- und Inhaltssuche eine Form der Telekommunikationsüberwachung, die von den verschiedenen Geheimdiensten weltweit mit mehr oder weniger ausgefeilter Technik durchgeführt wird, z.B. mit hoch entwickelten Systemen wie »PRISM« der NSA und »Tempora« des GCHQ.

Ausdrücklich sei darauf hingewiesen, dass die lückenlose Überwachung und Sammlung der Internetkommunikation keine Spezialität von NSA und GCHQ ist. Der russische Inlandsgeheimdienst FSB bereitet sich momentan auf die Totalüberwachung der Kommunikation bei den Olympischen Spielen in Sotschi vor.105 In Frankreich überwacht die »Direction Générale de la Sécurité Extérieure« systematisch und ohne richterliche Kontrolle die Verbindungsdaten von Telefongesprächen, SMS und E-Mails, die über französische Leitungen gehen.106 Die Schweiz plante 2011 ein ähnliches System107, das australische Parlament beriet darüber 2012108 – und dies sind nur jüngere Beispiele aus größeren Staaten.

Die NSA aber operiert mit weitergehenden Such- und Aggregationsmöglichkeiten inzwischen in einer anderen Liga. Zu den Kernelementen dieser Art der Überwachung gehört das System »XkeyScore«,109 das weltweit in 150 Einrichtungen auf über 700 Servern läuft. »XkeyScore« erlaubt es, den Daten- und Kommunikationsverkehr im Internet, die GPRS-Kommunikation in Mobilfunknetzen und die WLAN-Kommunikation in Echtzeit nach Zielen zu durchsuchen. Mit Hilfe von »Data Mining« lassen sich die Kommunikationsdaten mehrerer Tage dann nach verdächtigen Aktivitäten absuchen. So können z.B. sämtliche verschlüsselten Kommunikationsverbindungen in einer bestimmten Region oder die Suche bei Google mit »verdächtigen« Schlüsselworten herausgefiltert werden. Allerdings gerät dabei die »Treffermenge« oftmals zu groß. Um die Suche zu verfeinern, werden von der NSA die Ergebnisse solcher Analysen zusammen mit nachrichtendienstlichen Erkenntnissen aus anderen Quellen in einem weiteren Data-Mining-System, »Boundless Informant«, analysiert.110

Die NSA-Systeme heben sich in einer weiteren Hinsicht von anderen Systemen ab: »XKeyScore« sammelt und analysiert nicht nur Kommunikationsinhalte, sondern erhebt für die beobachteten IT-Systeme zusätzlich deren Typ und sicherheitsspezifische Details. Aus Referenzdatenbanken, wie etwa der seit den 1990er Jahren genutzten »Constant Web«-Datenbank, werden Schwachstellen abgerufen, die für die Zielsysteme bekannt sind; sodann werden die Zielsysteme automatisiert auf diese Schwachstellen abgesucht. Je nach Auftrag versucht »XKeyScore«, die Zielsysteme mit Schadsoftware zu infizieren.111 »XKeyScore« ist demzufolge nicht nur ein Spionage- sondern zugleich ein Angriffssystem, das, wie die bekannt gewordenen Präsentationen und die Nutzung auch durch deutsche Dienste zeigen, für den »Alltagsgebrauch« der Internetspionage und -sabotage gedacht ist.

Für weitergehende Werkzeuge in komplizierten Fällen ist, so die durch Snowden bekannt gewordenen Dokumente, das »Office for Tailored Access Operations« (TAO) bestimmt. Dessen Aufgaben sind „neben der Aufklärung auch Attacken in Computernetzen als integrierter Teil militärischer Operationen“, so eine frühere Leiterin des TAO in NSA-Dokumenten.112 Diese Terminologie des US-Verteidigungsministeriums für Information-Warfare-Operationen113 lässt keinen Zweifel daran, dass sich die NSA als Teil militärischer Aktivitäten sieht.

Neben Schadsoftware hat das TAO ausgeklügelte Technik zur Infektion von Zielrechnern entwickelt. Bei dem »Quantum Insert« genannten Verfahren werden aus der Beobachtung einer Zieladresse wiederkehrende Muster isoliert. Die Absicht ist, sich den Aufruf besonders oft besuchter und technisch passender Webseiten zunutze zu machen und Schadcode in die Kommunikation zwischen dieser Webseite und dem Ziel einzufügen. Die Erfolgsquote solcher Angriffe liegt laut NSA bei bis zu 80%.114 Allein 2013 wandte die NSA für ein Programm zur Schadsoftware-Verbreitung 652 Mio. US$ auf.115

Wo all diese Mittel nicht helfen, werden heute wie schon in den 1970er Jahren im Rahmen so genannter »off-net operations« Agenten oder militärische Spezialeinheiten beauftragt, nach einem Einbruch vor Ort Schadsoftware zu installieren.116 Notwendig ist dies, wenn bei den Zielsystemen effektive Schutzmechanismen eingesetzt werden oder sie nicht mit dem Internet verbunden sind. Für solche Fälle lassen sich Monitorkabel gegen speziell präparierte Modelle tauschen oder manipulierte USB-Adapter für Tastaturen einsetzen, die dank verstärkter »TEMPEST«-Abstrahlung von außen lesbar sind.117 Sieht man von Computerexoten in absolut isolierten Anlagen ab, dürfte der IT-Sicherheitsexperte Bruce Schneier mit seiner Schlussfolgerung recht haben, dass die NSA in jeden Computer eindringen kann, in den sie eindringen will.118

Die einzige Art Computerkommunikation, in die NSA und GCHQ nicht eindringen können, ist verschlüsselte Kommunikation. Die seit Dekaden genutzte Verschlüsselung militärischer und staatlicher Kommunikation, aber auch zunehmend die Verschlüsselung von VPN-Verbindungen oder die SSL-Verschlüsselung etwa beim Online-Banking, behindert die Arbeit.

Daher hat die NSA nach ihrer Niederlage bei der Kontrolle von Kryptosystemen Ende der 1990er Jahre erhebliche Mittel in die Entwicklung von Entschlüsselungstechniken investiert. Allein 2013 wandte die NSA zehn Mrd.US$ auf für das »Consolidated Cryptologic Program« mit „bahnbrechenden kryptoanalytischen Fähigkeiten […], um den Internetverkehr auszuwerten“.119 Zur Vereinfachung ihrer Arbeit nutzt die NSA die ihr zur Verfügung stehenden technischen, rechtlichen und nachrichtendienstlichen Möglichkeiten, um Hintertüren in Produkte einzubauen. Der »Flame«-Trojaner konnte sich unbemerkt verbreiten, weil Microsoft-Zertifikate verwendet wurden, die – so Microsoft – wegen „älterer Kryptographie-Algorithmen“ auch von Unbefugten erzeugt werden konnten.120 Die IT-Sicherheitsfirma RSA wiederum warnt heute vor ihrem eigenen Softwareentwicklungswerkzeug »BSafe«, das von der NSA gelieferte, unsichere Bausteine enthält.121

Abbildung 2: Der IT-Unsicherheitszyklus

Die Hintertüren in kritischen Sicherheitssystemen und die systematische Kompromittierung geschützter Kommunikation sind das Ergebnis dessen, was von kritischen IT-Experten seit Jahren als „IT-Unsicherheitszyklus“ bezeichnet wird:122 Die für die Manipulation zwingend notwendigen Sicherheitslücken in den Computersystemen potenzieller Gegner erzeugen einen Kreislauf der IT-Unsicherheit, bei dem IT-Sicherheitslücken den Information Warfare ermöglichen, dessen Bekämpfung wiederum militärische Mitteln erfordert. Schwachstellen dieser Art sind nicht nur schwer aufzufinden, sondern kompromittieren insbesondere die Schutzmechanismen weiterer Systeme, in die sie als Sicherheitsbausteine eingebaut sind, und haben damit weitreichende Folgen. Der Einbau solcher Hintertüren für Information-Warfare-Attacken schlägt also zwar auf die zurück, die sie eingebaut oder zugelassen haben, rechtfertigt aber seinerseits ihre Existenz.

Mit solchen technischen und nichttechnischen Methoden ist es der NSA eigenen Aussagen zufolge in den letzten Jahren gelungen, bahnbrechende Erfolge bei der Entschlüsselung verschlüsselter Kommunikationsinhalte zu erzielen, selbst solcher Inhalte, die schon vor längerer Zeit gespeichert wurden. Dies ist – mit kleinen Einschränkungen, die im Folgenden betrachtet werden – als klares Indiz dafür zu werten, dass es der NSA gelungen sein dürfte, Kryptierverfahren zu knacken.

Unbegrenzter Cyberkrieg gegen Freund und Feind

Die unbegrenzten Möglichkeiten von NSA und GCHQ, auf Kommunikationswege und Computersysteme zuzugreifen und Schadsoftware zu verbreiten, machen in Kombination mit starken Fähigkeiten zur Entschlüsselung deutlich, dass diese Dienste technisch keine Grenzen für ihre Arbeit akzeptieren. Sie verfügten zudem allein im Jahr 2013 über insgesamt mindestens zwölf Mrd. US$ für die Datensammlung und -analyse sowie zum Brechen von Codes und Sicherheitsvorkehrungen. Auch hier erübrigt sich jeder Vergleich mit privaten Hackern oder Kriminellen. NSA und GCHQ sind unstrittig die weltweit wichtigsten Hackerorganisationen mit Zugangswegen, die alles andere auf diesem Gebiet in den Schatten stellen.

Mittlerweile wurde bekannt, dass NSA und GCHQ Regierungsmitglieder wie die deutsche Bundeskanzlerin, die Staats- und Regierungschefs aller G10-Staaten und diverser BRICS-Staaten, die Europäische Union und die Vereinten Nationen sowie zahllose Zivilpersonen ausspähen. Auch vor den engsten Freunden in Großbritannien macht die NSA nicht Halt. Trotz eines von den USA mit den Briten schon in den 1940er Jahren abgeschlossenen »No Spy«-Abkommens hält die NSA auch die Bespitzelung britischer Staatsbürger in deren Land für rechtens.123

Die NSA späht ferner auch Militärs aus, selbst die verbündeter Staaten. Dies ist zumindest der Kenntnisstand deutscher IT-Sicherheitseinrichtungen. So beantwortet das CERT der Bundeswehr die Frage „Wer bedroht uns eigentlich?“ schon seit einigen Jahren nicht mehr nur mit den üblichen Hinweis auf Hacker, sondern auch mit dem Verweis auf „Traditionelle Geheimdienste (Freund und Feind)“.124

Eigenen Aussagen zufolge befindet sich die NSA mitten im Information Warfare und zwar in einer Angreiferrolle. Die Ziele von NSA und GCHQ machen klar, dass die Gegner in diesem Krieg Freund und Feind sind, Militärs ebenso wie Regierungsmitglieder oder Privatpersonen. Die bekannt gewordenen Fakten erlauben nur einen Schluss: Insbesondere die NSA befindet sich im unbegrenzten Cyberkrieg gegen Freund und Feind.

Lösungsansätze – international und zivilgesellschaftlich

Die Stärkung der NSA für die Spionage gegen Terrorgruppen seit Beginn der Obama-Präsidentschaft 2009 hat zu einer deutlichen Ausweitung der Kompetenzen der NSA im militärischen Bereich wie gegenüber dem zivilen Sektor geführt. Der permanente Kriegszustand im Kampf gegen den Terror, verbunden mit der flächendeckenden Überwachung der Zivilbevölkerung – leicht erkennbar an nicht vorhandener Verschlüsselung –, hat sicher allerlei »Nützliches« erbracht, aber so gut wie nichts zur Beendigung der Konflikte oder zur Verhinderung von Attentaten beigetragen, um die es eigentlich ging.125

Die NSA-Enthüllungen wurden bisher vor allem aus der Perspektive des Datenschutzes bewertet: Es ist auch in einem »Informationskriegszustand« nicht hinnehmbar, dass die Privatsphäre dem Belieben von Geheimdiensten anheim fällt. Der Datenschutz hat aber weder die Ressourcen noch die Befugnis zur Spionageabwehr. Die Datenschutzperspektive ist daher gleichermaßen richtig wie unvollständig, da es in diesem uneingeschränkten Cyberkrieg gegen Freund und Feind um eine umfassende Kompromittierung der IT-Sicherheit geht. NSA-Direktor Alexander hat mit seiner Aussage (siehe Zitat auf S.1) Recht: Es ist für eine funktionierende Hochtechnologienation weder unter rechtlichen noch unter wirtschaftlichen Gesichtspunkten eine Option, die Daten von Unternehmen oder staatlichen Organisationen und das Funktionieren aller Arten von IT-Systemen dem Belieben unbekannter staatlicher Stellen preiszugeben und vor den Cyberkriegern bedingungslos zu kapitulieren.

Dies wäre der richtige Anlass, die Reaktionen auf solche Cyberkriege zu debattieren, Maßnahmen zum Schutz und zur »Rüstungskontrolle« zu entwickeln und auf technischer Seite an der Wiederherstellung von Mechanismen für Sicherheit und Schutz im Internet zu arbeiten. Bereits 1994 wurde von zivilen Experten für das »Büro für Technikfolgenabschätzung« des Deutschen Bundestages ein Gutachten erstellt126 und in der Folge diskutiert127 und mit weiteren Vorschlägen angereichert.128 Eine der zentralen Forderungen war vor allem, die Ahndung von Vorfällen zivilen Stellen vorzubehalten.

Immerhin wurde 2001 das »Übereinkommen über Computerkriminalität« des EU-Rates zur schnellen internationalen Kooperation bei IT-Sicherheitsvorfällen beschlossen und von einer großen Zahl von Staaten ratifiziert. Allerdings nimmt diese Konvention jegliche Zusammenarbeit genau dann aus, wenn die jeweiligen Geheimdienste beteiligt sind oder die nationale Sicherheit betroffen ist.129

Auf der Generalversammlung der Vereinten Nationen legt Russland seit 1998 jedes Jahr einen Vorschlag für einen bindenden Cybersicherheit-Vertrag zum Verbot von Informationswaffen vor,130 fand dafür bislang aber kein Gehör. Im Dezember 2009 meldeten die Medien, die USA führten Verhandlungen mit Russland, um eine „Verbesserung der Internetsicherheit und eine Begrenzung der militärischen Nutzung des Internets“ zu erreichen.131 2011 trafen sich erstmals russische und US-amerikanische Fachleute, um Fragen der Rüstungskontrolle im Cyberspace zu erörtern.132 Größte Besorgnis der Beteiligten war, dass sich bisher kein Schadcode eingrenzen ließ. Selbst der erkennbar gegen eine weite Verbreitung abgesicherte »Stuxnet«-Trojaner wurde entdeckt, weil er sich unkontrolliert ausgebreitet hatte.

Wie die Erfahrung zeigt, ist bei IT-Sicherheitsvorfällen der Urheber oft schwer auszumachen, egal, ob es sich um staatliche Akteure oder um beauftragte Dritte handelt. Vor diesem Hintergrund wurde aufseiten der NATO mit dem so genannten »Tallinn-Handbuch« der Versuch unternommen, bestehende internationale Vereinbarungen auf Cyberkonflikte anzuwenden133 und konkrete Ansätze für den Umgang mit Cyber-Warfare-Aktionen zu finden. Das Handbuch geht von Vorkommnissen zwischen Spionage und militärischer Reaktion aus, und es geht über klassisches Kriegsrecht hinaus.

Danach sind die von den USA ausgehenden Spionage- und Sabotageangriffe, selbst wenn sie unabhängig von staatlichen Stellen orchestriert würden, bereits dann als Bruch internationalen Rechts zu werten, wenn sie Schaden anrichten und nicht von Strafverfolgern unterbunden werden. Noch eindeutiger ist die Lage, wenn die Angriffe von staatlichen Stellen wie der NSA oder dem GCHQ selbst verübt werden.134 Die von der NATO beauftragten Experten halten es für gerechtfertigt, wenn solcherart angegriffene Staaten gleichwertige Gegenmaßnahmen ergreifen.135 Sollten Cyberangriffe sogar die Auswirkung von Militärschlägen erreichen, sind aus Sicht der Experten auch militärische Reaktionen zulässig.136 Eine militärische Reaktion auf den Information Warfare der NSA durch Verbündete steht zwar nicht an, jedoch könnte die Schwere der Vorfälle das Interesse an internationalen Lösungen steigern.

Ende 2013 wurden auf Betrieben der britischen und französischen Seite die Regeln des Wassenaar-Abkommens zum Export von Dual-use-Gütern verschärft, um auch den Export von Überwachungssoftware einzuschränken.137 Zwar gab es vorher schon Einschränkungen für Software zur Überwachung des IP-Verkehrs und die Verschärfung war vor allem eine Reaktion auf die Exporte in den arabischen Raum und ist außerdem ausgesprochen unscharf formuliert, doch ist dies bei allen Einschränkungen138 immerhin als ein Schritt gegen die weitere Proliferation von Überwachungstechnologie zu sehen.

Zwischenstaatliche Regelungen sind eine für die vertrauensvolle Zusammenarbeit unverzichtbare Ebene. Die Beteiligung von Geheimdiensten an Information Warfare führt aber zu dem berechtigten Einwand, dass es keinerlei internationale Abkommen zur Begrenzung oder gar »Abrüstung« geheimdienstlicher Arbeit gibt. Es ist auch schwer vorstellbar, dass die ungleich verteilten Ressourcen für Information Warfare einer solchen Kooperation geopfert werden könnten. Würden diese Ausnahmen für Militärs und Geheimdienste in der internationalen Kooperation jedoch beseitigt, ließe sich durchaus eine supranationale Einrichtung vorstellen, vergleichbar der »Organisation für das Verbot chemischer Waffen« und mit eigenen Möglichkeiten zur Analyse und Kontrolle.

Parallel zu solchen Überlegungen gibt es aussichtsreichere Ansätze für unabhängige, staatsferne Einrichtungen. IT-Sicherheitsunternehmen, Privatpersonen oder Vereine, wie etwa der Chaos Computer Club, haben oft schneller als andere Daten, Analysen und Informationen zu Schadsoftware aufgearbeitet. Sie haben bisher auch keinerlei Rücksicht auf die Interessen der in die Nutzung der Schadsoftware verwickelten staatlichen Stellen genommen. Diese Instanzen sind außerdem wichtig genug, um von staatlicher Seite allenfalls begrenzt unter Druck zu geraten. Eine weit stärkere Kooperation solcher Akteure mit Hochschulen und Forschungseinrichtungen, Nichtregierungsorganisationen, wie dem »Forum InformatikerInnen für Frieden und gesellschaftliche Verantwortung e.V.«, und zivilen CERTs wäre eine unabdingbare Voraussetzung für die unabhängige Kontrolle von Information-Warfare-Aktivitäten der Geheimdienste.

Nötig ist daher eine zivilgesellschaftliche und sicherheitspolitische Debatte. Wenn dafür von Regierungsseite keine Hilfe kommt, steht es Verbänden und Unternehmen, der Wissenschaft und zivilgesellschaftlichen Gruppen frei, sich gegen Information Warfare auf der eigenen IT-Infrastruktur zu organisieren. IT-Experten sind in der Lage, anstehende Probleme zu erkennen und Lösungen auszuarbeiten. Zusammen mit anderen sollte es ihre Aufgabe sein, technische und politische Lösungen zu entwickeln, um den Schutz der Privatsphäre und die Sicherheit von IT-Systemen wiederherzustellen.

Anmerkungen

Übersetzung der Zitate so nicht anders angegeben durch die AutorInnen.

1)Center for Strategic and International Studies (CSIS): U.S. Cybersecurity Policy and the Role of U.S. Cybercom. Transcript einer Veranstaltung der »CSIS Cybersecurity Policy Debate Series« mit General Keith Alexander, Washington, 3.6.2010, S.5. http://www.nsa.gov/public_info/_files/speeches_testimonies/100603_alexander_transcript.pdf

2) So die Historie von Bletchley Park zum Zweiten Weltkrieg; bletchleypark.org.uk. http://www.bletchleypark.org.uk/content/hist/worldwartwo/captridley.rhtm

3) Alan Turing (1937): On Computable Numbers with an Application to the Entscheidungsproblem. Proceedings of the London Mathematical Society. 1937, S.230–265. http://plms.oxfordjournals.org/content/s2-42/1/230

4) GCHQ History: Bletchley Park – Post World War; www.gchq.gov.uk. http://www.gchq.gov.uk/history/Pages/Bletchley-Park---Post-War.aspx

5) George F. Howe: The Early History of NSA. Declassified for Public Release 2007; nsa.gov/public_info/_files/cryptologic_spectrum/early_history_nsa.pdf. http://www.nsa.gov/public_info/_files/cryptologic_spectrum/early_history_nsa.pdf

6) Günther W. Gellermann (1991): …und lauschten für Hitler. Bonn.

7) Siehe z.B. J.K. Petersen (2012): Handbook of Surveillance Technologies. 3rd edition, CRC Press, S.139.

8) Josef Forschepoth (2012): Überwachtes Deutschland. Post- und Telefonüberwachung in der alten Bundesrepublik. Göttingen.

9) NSA: TEMPEST – A Signal Problem. Publikation aus den 1950er Jahren; declassified 2007. http://www.nsa.gov/public_info/_files/cryptologic_spectrum/tempest.pdf;

10) Diese Abhöraktion wurde als »Operation ENGULF« bekannt; nach: Peter Wright und Paul Greengrass (1989): Spy Catcher. Enthüllungen aus dem Secret Service. Frankfurt, S.90ff.

11) »Operation RAFTER«; nach: Wright und Greengrass, a.a.O., S.99ff

12) »Operation STOCKADE«; nach: Wright und Greengrass, a.a.O., S.116ff.

13) Das U.S. Cyber Command wurde 2010 gegründet und gehört zum U.S. Strategic Command. Siehe: Mission Statement des U.S. Cyber Command; stratcom.mil. http://www.stratcom.mil/factsheets/Cyber_Command/;

14) James Bamford (1982): The Puzzle Palace. Inside the National Security Agency – America’s Most Secret Intelligence Organization. Harmondsworth, S.346ff.

15) Bamford, a.a.O., S.220ff.

16) Bamford, a.a.O., S.239. Sowjetische Jäger schossen im Juni 1952 aber auch schwedische Signalaufklärer über der Ostsee ab; vgl. den Bericht in der ASN Aviation Safety Database unter aviation-safety.net http://www.signal spaning.se/tp79001/0222-systemrapport-DC3.pdf und die Zusammenfassung »Catalina-Affäre« auf Wikipedia. http://aviation-safety.net/database/record.php?id=19520613-0 | http://en.wikipedia.org/wiki/Catalina_affair

17) Bamford, a.a.O., S.232ff. Ähnlich der »U.S.S. Liberty« wurde 2006 auch das im Mittelmeer zur Unterstützung eines UN-Einsatzes operierende deutsche Aufklärungsboot »Alster« von israelischen Kampfflugzeugen beschossen; vgl. »Zwischenfall mit deutscher Marine«. Spiegel Online, 28.10.2006. 2012 wurde die »Alster« dann von der syrischen Marine ins Visier genommen: »Syrische Marine bedrohte deutsches Spionageschiff«“. Stern, 15.01.2012. http://www.spiegel.de/politik/deutschland/zwischenfall-mit-deutscher-marine-opposition-verlangt-freigabe-des-video-beweises-gegen-israel-a-445206.html | http://www.stern.de/politik/ausland/zwischenfall-im-mittelmeer-syrische-marine-bedrohte-deutsches-spionageschiff-1773955.html

18) Siehe »Heinan Island incident« in der englischen Ausgabe von Wikipedia. http://en.wikipedia.org/wiki/Hainan_Island_incident